Phishing: zo voorkom je dat je organisatie wordt leeggevist

Je kent ze wel: van die nepmailtjes van je bank of je even al je gegevens wil achterlaten via een linkje. Phishingmails worden alsmaar persoonlijker gericht en moeilijker te herkennen. Niet verrassend dus dat organisaties zich zorgen maken. Eén onoplettende medewerker kan er onbedoeld voor zorgen dat een heel netwerk plat komt te liggen of gevoelige informatie wordt buitgemaakt. Hoe kun je je organisatie hiertegen wapenen?

Phishing werkt: uit onderzoek van telecombedrijf Verizon blijkt dat 30 procent van de phishingmails geopend wordt en 13 procent van de ontvangers doorklikt op een bijlage of link. Marketing- en communicatieprofessionals die zelf weleens een nieuwsbrief versturen, weten hoe hoog die percentages zijn. Maar met welk doel sturen criminelen eigenlijk phishingmails? Vooral om via de een of andere manier geld te verdienen: volgens antivirussoftwarefabrikant Kaspersky Lab is ongeveer de helft van phishingpogingen financieel gemotiveerd. Maar ook bedrijfsspionage en politiek ingestoken phishing komt voor.

Een bekend voorbeeld van dit laatste vond plaats tijdens de Amerikaanse presidentsverkiezingen in 2016. John Podesta (campagneleider van Hillary Clinton) trapte in een phishingmail waarin hij werd gevraagd zijn Google-account opnieuw in te stellen. Duizenden e-mails kwamen in handen van Russische hackers, die ze gebruikten om Clinton in diskrediet te brengen.

Het aas

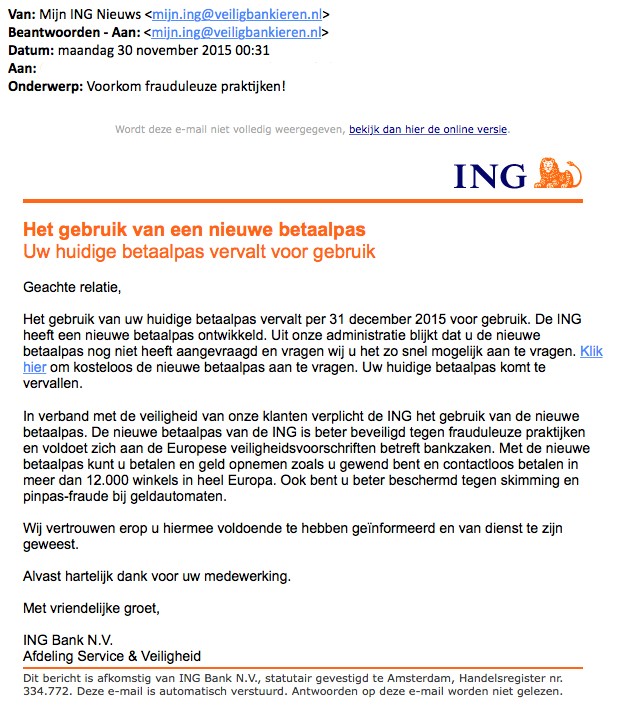

De tijd dat Nigeriaanse prinsen je in gebrekkig Engels om geld vroegen, lijkt voorbij. Hoewel de meest basale phishingmails nog steeds in omloop zijn, worden ze vaak al automatisch door filters onderschept voordat ze in je mailbox belanden. Maar cybercriminelen hebben niet stil gezeten. Er is een constante wapenwedloop gaande tussen steeds geloofwaardigere phishingmails en ICT-oplossingen die deze moeten herkennen. Het is daarom bijna niet te voorkomen dat er af en toe eentje doorheen glipt. En als die eruitzien als het voorbeeld hieronder, moet je wel twee keer kijken om door te hebben dat het geen mail is van een legitieme organisatie.

Bron: Opgelicht?! AVROTROS

De verdediging

Een belangrijke verdedigingslinie tegen phishing is je organisatie zelf. Gelukkig zijn de meeste e-mailservices prima in staat het overgrote deel van ongewenste berichten te herkennen en tegen te houden. Hier heb je weinig omkijken naar; leveranciers houden ontwikkelingen nauwgezet in de gaten en voeren regelmatig updates uit. Maar dat is niet voldoende. Een goede bescherming bestaat uit drie lagen:

- Het laatste dat je wil is dat phishingmail die toch doorkomt, malware installeert op werkcomputers. Aan te raden is application whitelisting: toestaan dat alleen gebruik gemaakt kan worden van software die vantevoren is goedgekeurd. Denk aan Outlook, Word of bedrijfsspecifieke programma’s.

- Als je organisatie het slachtoffer is van een gerichte phishingcampagne, kan juist e-mail blacklisting een uitkomt bieden. Dat betekent dat je bepaalde kenmerken van binnenkomende phishingmails gebruikt om ze vooraf te filteren. Kenmerken die zich hiervoor lenen zijn bijvoorbeeld het onderwerp van de mails, of bepaalde links die erin voorkomen. Afzenders blokkeren werkt minder goed: slimme phishers gebruiken verschillende e-mailadressen of hacken legitieme organisaties om vanuit hen te mailen.

- Zorg voor een centraal punt binnen je organisatie waar medewerkers verdachte mails heen kunnen sturen en met vragen hierover terecht kunnen. Zo voorkom je dat ze elkaar phishingmails gaan doorsturen (‘heb jij deze ook gekregen?’) en houd je overzicht op wat er binnen komt.

Medewerkers aan zet

Als organisatie ben je dus vooral een uitsmijter: je staat bij de voordeur en probeert ongewenste bezoekers buiten de voordeur te houden. Maar af en toe komt sluipt er toch een ongewenste gast binnen en dan zijn medewerkers zelf aan zet. Gelukkig bestaan er een aantal simpele vuistregels, die helpen phishing te herkennen en voorkomen:

- Geef nooit persoonlijke informatie via links in e-mails. Legitieme bedrijven vragen hier praktisch nooit om.

- Vergelijk het e-mailadres van de afzender met de website van de het bedrijf. De url van de website zou moeten overeenkomen met het emailadres dat jou het bericht stuurt. Kijk maar eens naar het verdachte e-mailadres in het voorbeeld hierboven: ING stuurt echt geen berichten vanuit [email protected]

- Vertrouw geen e-mails op je werkmail van bedrijven die alleen je privémailadres hebben. Want hoe zouden die jouw zakelijke e-mailadres moeten hebben als jij ze dat niet hebt gegeven?

- Gebruik je werkmailadres alleen voor zakelijke doeleinden. Veel e-mailadressen worden buitgemaakt via datalekken bij online platforms en social media. Nog slimmer is om een apart e-mailadres aan te maken dat je alleen gebruikt om dit soort accounts aan te maken.

- Twijfel je? Google dan het onderwerp van de ontvangen mail. Vaak zie je vanzelf of het om een phishingpoging gaat. En op Fraudehelpdesk worden ook de laatste phishingmails gedeeld.

Praktijkcase: vuistregels tussen de oren

Leuk, die simpele vuistregels. Maar hoe zorg je ervoor dat die tussen de oren van alle medewerkers komen? Nieuwe informatie wordt het best onthouden als je deze direct kunt toepassen én de urgentie hoog is. Maar als mensen pas weten wat ze moeten doen op het moment dat er daadwerkelijk een phishingmail rondgaat, ben je misschien al te laat. Daarom moet je die urgentie als organisatie zélf creëren. Dat kan bijvoorbeeld met een georkestreerde nep-phishingcampagne, die ervoor zorgt dat alle alarmbellen binnen je organisatie gaan rinkelen zonder dat er risico’s ontstaan.

Dat deden mijn collega’s en ik onlangs bijvoorbeeld binnen een grote organisatie, die met meer dan 10.000 werknemers constant risico loopt slachtoffer van phishing te worden. We legden de basis met een zogenaamd gelekte interne memo over de grote gevaren van phishing. De volgende stap was een – geloofwaardige maar onschuldige – phishingmail richting de hele organisatie. Dat zorgde natuurlijk voor opschudding: mensen schrokken, stuurden elkaar mails door en zochten massaal contact met de afdeling die over cybersecurity gaat.

Precies het momentum en de aandacht die we nodig hadden om te communiceren dat er geen gevaar was en het gesprek aan te gaan over de do’s en don’ts als je verdachte mailtjes ontvangt. Dat werkte: na de campagne stuurden medewerkers phishingmail steeds vaker door naar de cybersecurity-afdeling in plaats van dat ze erin trapten en hun gegevens achterlieten of malware binnenhaalden.

Heb jij nog tips of ideeën om te voorkomen dat je organisatie wordt leeggevist? Deel ze met ons in de reacties!