Dé kans die je nu laat liggen in jouw e-mailcommunicatie

Het vertrouwen winnen van potentiële klanten willen we allemaal. Vertrouwen is de sleutel tot conversie: pas als iemand weet wat hij aan je heeft, zal hij iets van je afnemen. Gelukkig bestaan er al eindeloos veel blogs over hoe je nieuwe klanten kunt overtuigen, dus in dit artikel leg ik graag de focus op een onderbelicht aspect van vertrouwen: e-mailbeveiliging.

Voordat je nu gelijk een ICT’er inschakelt, omdat je jeuk krijgt van de woorden ‘e-mail’ en ‘beveiliging’: ik ga je in dit artikel niet in detail uitleggen hoe je e-mailbeveiliging technisch op orde krijgt. Daarover is ook al eerder een artikel geschreven op deze website. Nee, vandaag slaan we de brug tussen internetveiligheid en e-mailmarketing. Daarna mag je je ICT-collega bellen.

(Gebrek aan) vertrouwen

We kennen allemaal de verhalen wel over spam- en phishingmails die in groten getale in inboxes belanden. E-mails die (hopelijk in tegenstelling tot jouw e-mails) gemaakt zijn om gegevens of geld te ontfutselen van nietsvermoedende ontvangers. Met een groeiend bewustzijn van dit probleem, komt ook steeds meer de realisatie dat organisaties hier een belangrijke rol in spelen.

Ga eens na welke online contactmomenten een potentiële klant met jouw merk heeft. Je website is beveiligd met HTTPS, je slaat betaalgegevens van klanten versleuteld op, vereist tweefactor-authenticatie om in te kunnen loggen. Maar wat doe je om e-mail óók veilig te laten voelen?

Firefox geeft aan wanneer een website niet betrouwbaar is

Het ‘probleem’ met e-mails

Of het nu om een marketingmail, een wachtwoordreset of een kantoormail gaat, alle e-mails worden via hetzelfde protocol verstuurd. En dat protocol, SMTP, is in de basis niet beveiligd. Datzelfde geldt natuurlijk voor websites zonder HTTPS, maar daar trekken browsers al zichtbaar aan de bel (zie afbeelding hierboven). In e-mail is dat wat lastiger. Bij gebrek aan beveiliging kan het namelijk zo zijn dat e-mails helemaal niet meer aankomen, of in de spamfolder belanden waar nooit in gekeken wordt.

Gelukkig zijn er in de loop van de tijd wat technieken ontwikkeld die jouw domein kunnen helpen om in de inbox te belanden, vertrouwen te creëren en phishers niet toelaten jouw domein te misbruiken. Toch worden deze technieken nog niet veelvuldig toegepast. Nog té vaak wordt er genoegen genomen met een opmerking zoals ‘Check ook je spamfolder even’.

Hoe vaak heb je zelf een bestelling geplaatst waarvan de orderbevestiging niet aankwam of in spam belandde? Of heb je verdachte e-mails ontvangen vanuit een domein dat te vertrouwen leek? Al deze negatieve associaties hebben invloed op de beleving en het vertrouwen van jouw klanten. Daarom is het hoog tijd om aan de slag te gaan met e-mailauthenticatie.

Waarom e-mailauthenticatie?

Als je je gaat verdiepen in e-mailauthenticatie, zul je snel technische en heel specifieke teksten tegenkomen. Niet zo gek, want het is een lastig onderwerp waar niet voor niets veel organisaties mee worstelen. Wat e-mailauthenticatie is, kan dan ook het best uitgelegd worden aan de hand van een analogie met de reguliere post.

Waarom SMTP authenticatie nodig heeft

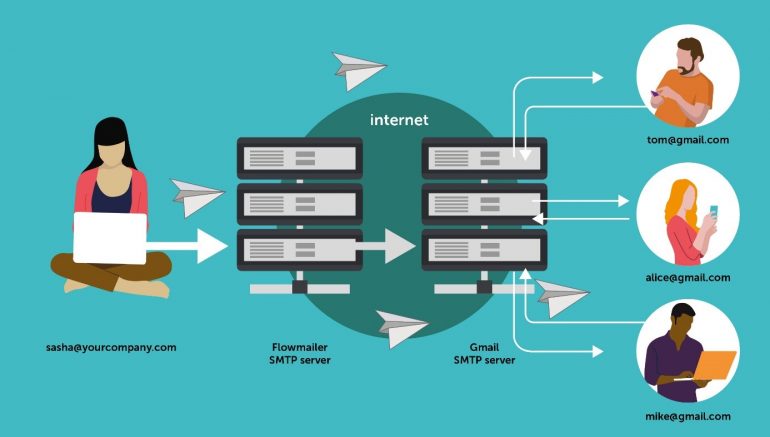

Reguliere post en e-mail hebben gemeen dat je als verzender een boodschap ‘op de post’ doet, die wordt afgeleverd door een derde partij bij de ontvanger. Voor fysieke post is dat een postbode, voor e-mail is dat het SMTP-protocol. De een fungeert als doorgeefluik tussen de straatbrievenbus en het bezorgadres, de ander tussen e-mailserver en e-mailclient.

Grafische weergave van de werking van het SMTP-protocol

De boodschap wordt in beide gevallen via een envelop verstuurd. Net als de fysieke variant, heeft een e-mail een envelop en een brief. De postbode leest het adres wat op de envelop staat, online gebeurt dat ook. Zo komen zowel de brief als de e-mail op de juiste plek terecht.

Maar er ontstaat een probleem als de afzenderadressen op de envelop niet overeenkomen met die op de brief. Waar je dat bij de fysieke post de twee kunt vergelijken, is dat in een e-mail lastiger: de e-mailclient (bijvoorbeeld Gmail) heeft de envelop weggegooid.

Doordat het SMTP-protocol zo ‘simpel’ is, kan er dus ook misbruik van worden gemaakt. Individuen die zich voordoen als jouw bedrijf, kunnen hierdoor een e-mail namaken en die namens jouw domein afleveren bij je klant of een willekeurig slachtoffer. Deze vorm van phishing zorgt voor een slechte reputatie van jouw domein bij zowel inboxproviders als bij je (potentiële) klanten, terwijl de oplossingen voorhanden zijn.

Vertrouwen kweken met e-mailauthenticatie

De envelop beschermen met SPF

Vertrouwen begint bij de envelop. Een ontvangende e-mailclient die jouw envelop niet vertrouwt, laat de e-mail niet door of markeert hem als verdacht. Hoe vaker je hier problemen mee krijgt, hoe zwakker jouw reputatie als verzender. En hoe lager de kans dat je e-mails überhaupt nog aankomen. Om ervoor te zorgen dat de envelop veiliger is, is het Sender Policy Framework ontwikkeld.

De kans dat jouw domein al beveiligd is met SPF is overigens redelijk groot: veel e-mailaanbieders dwingen dit af. Stuur je bijvoorbeeld je kantoormails via Outlook 365 of vanuit de G Suite, dan hoef je je over SPF geen zorgen te maken. Toch kan het geen kwaad om even te controleren of al je e-mailstromen wel met SPF beveiligd zijn. Daar zijn genoeg tools voor, zoals die van MXtoolbox.

Je brief ondertekenen met DKIM

De oplettende lezer snapt dat je met alleen SPF de oorlog nog niet gewonnen hebt. Want nu je envelop beveiligd is, heb je altijd de brief nog die totaal kan verschillen. Stel je zou e-mails willen vervalsen – geen aanrader – dan zet je ‘gewoon’ jouw domein op de envelop en gebruik je het domein waar je misbruik van wil maken op de brief.

Met DKIM (DomainKeys Identified Mail) is daar een beveiligingsmethode voor ontwikkeld. DKIM is (kort samengevat) een cryptografische handtekening die onzichtbaar is voor de lezer, maar wel voor de ontvangende e-mailclient. Die vergelijkt de handtekening met instellingen van het betreffende domein en als die niet overeenkomen, wordt de e-mail als ongeldig gemarkeerd. Op basis daarvan kan een spamfilter beslissen om de e-mail te blokkeren of te behandelen als mogelijke spam.

Ook DKIM voor jouw domein kun je checken, bijvoorbeeld met deze tool van Mimecast.

SPF zorgt er dus voornamelijk voor dat een e-mailclient je e-mails kan vertrouwen, terwijl DKIM vertrouwen kweekt bij de lezer van je e-mail. Geen reden meer voor beide partijen om te twijfelen aan de echtheid van jouw e-mails, toch?

DMARC als ultieme beveiliging

Helaas voor SPF en DKIM zijn beide methoden niet voldoende om het vertrouwen van de consument in de inbox te winnen. Dat SPF hier geen garantie voor is, moge duidelijk zijn. Maar DKIM heeft ook zijn beperkingen. Een e-mail client kan namelijk op basis van deze methode niet met zekerheid zeggen dat een e-mail zonder die handtekening spam of phishing is. Er is geen onderdeel van DKIM dat aangeeft dat e-mails zonder handtekening niet afkomstig zijn van jouw domein.

DMARC (Domain-based Message Authentication, Reporting, and Conformance) biedt daarvoor uitkomst. Door gebruik te maken van DMARC kun je namelijk aangeven wat er moet gebeuren met e-mails die niet overeenkomen met jouw SPF- en DKIM-beveiliging.

Daar waar SPF en DKIM vrij simpele methoden zijn (jij slaat iets op in de instellingen van jouw domein en de e-mailclient leest dat uit), doet DMARC dus iets complex. Je kunt namelijk niet direct een strikt beleid gaan voeren dat alle ‘non-compliant’ e-mails elimineert. DMARC is een methode waar je veel tijd en energie in zult moeten stoppen om het op orde te krijgen.

Grafische weergave van de werking van DMARC

Zo begin je met DMARC op een nulpunt. DMARC stelt je in staat om te inventariseren welke e-mails vanuit jouw domein wél en niet geautoriseerd zijn. Door steeds te ontwikkelen, malafide e-mails te elimineren en je eigen domeinbeveiliging te verbeteren, groei je uit tot het ultieme DMARC-doel: een beleid waarbij alle e-mails die niet door de SPF- en DKIM-check heen komen, onmiddellijk verwijderd worden door de e-mailclient.

Domeinen die met DMARC aan de slag zijn gegaan, zien dan ook een groei in vertrouwen bij hun consument. Krijg je een betalingsherinnering van bol.com? Dan kun je er ook daadwerkelijk vanuit gaan dat die e-mail van bol.com is.

Hoe het met jouw domein staat, kun je ook vrij gemakkelijk checken, bijvoorbeeld met de Flowmailer DMARC checktool.

Door de gouden combinatie van SPF, DKIM en DMARC in te zetten voor jouw domein, wordt ‘check ook uw spamfolder’ dus overbodig. Hoewel het natuurlijk wel tijd kost om e-mailbeveiliging goed op orde te krijgen, loont het voor het vertrouwen van je klanten en het aantal e-mails dat vanaf dan wél afgeleverd wordt.

Tot slot: de (mogelijke) rol van BIMI

Ik heb aan het begin van dit artikel beloofd dat ik niet teveel in-depth zou gaan over e-mailbeveiliging en hoop dat dit gelukt is. SPF, DKIM en DMARC blijven vrij technische onderwerpen waar je waarschijnlijk niet helemaal zelf uit gaat komen. Nu is dus misschien wel het moment om je ICT’er in te schakelen.

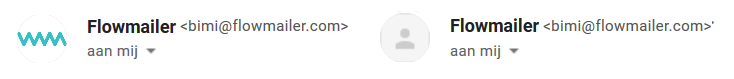

Als je serieus aan de slag gaat met deze methoden, dan wacht er een mooie marketingbonus op je: BIMI. BIMI is een nieuw ontwikkelde methode om favicons naast het afzenderadres te tonen. Hoewel het nog in de kinderschoenen staat en alleen werkt met een sterk DMARC-beleid, biedt het dus wel een mooie kans om vertrouwen te winnen in de inbox.

Voorbeeld van een domein met BIMI (links) en zonder (rechts)

Het vertrouwen van je ontvangers winnen is een lastige, tijdrovende klus, maar daartegenover staan een hele hoop voordelen. Zowel je e-mailmarketingactiviteiten als je e-mail deliverability gaan erop vooruit als je e-mailbeveiliging goed op orde hebt. Mocht je na het lezen van dit artikel vragen hebben over e-mailbeveiliging of hoe je dat voor jouw bedrijf doet? Stel ze dan gerust!